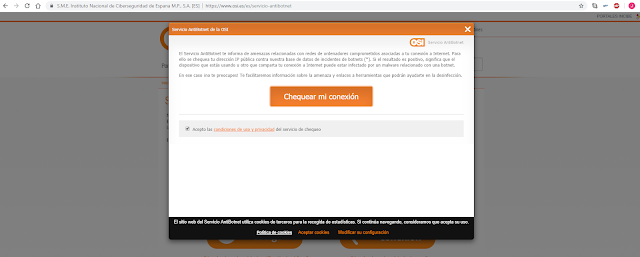

En la siguiente práctica, tenemos que realizar la prueba de si nuestro ordenador está comprometido por una botnet. Para ello vamos a utilizar la página web OSI (Oficina de Seguridad del Internauta).

Para saber si nuestro ordenador está o no incluido, tenemos que seguir los siguientes pasos:

Blog de informática de criminología de la URJC

miércoles, 1 de mayo de 2019

Práctica 3 (Tema 9)

En la página de Microsoft, podemos encontrar las vulnerabilidades mediante el boletín de seguridad.

Se pueden buscar por año y mes, pero el más reciente es el de marzo de 2017:

Se pueden buscar por año y mes, pero el más reciente es el de marzo de 2017:

Práctica 2 (Tema 9)

En esta práctica veremos si nuestro centro de actividades tiene algún software de antivirus.

Para ellos escribimos en el buscador de windows centro de actividades:

Para ellos escribimos en el buscador de windows centro de actividades:

Entramos en seguridad y mantenimiento, y como podemos observar en mi caso, todo esta correcto y sin ningún tipo de virus.

Práctica 1 (Tema 9)

En esta práctica, tenemos que comprobar si algún documento tiene virus y cómo comprobarlo, para ellos vamos a acceder a la página web Virus total.

Aquí, elegiré unos apuntes de Derecho Civil. El resultado es el siguiente:

Como podemos comprobar en la siguiente foto, nuestro fichero no contiene ningún tipo de virus:

Aquí, elegiré unos apuntes de Derecho Civil. El resultado es el siguiente:

Como podemos comprobar en la siguiente foto, nuestro fichero no contiene ningún tipo de virus:

Práctica 5 (Tema 8)

En esta práctica, tenemos que utilizar la página web del CCN (Centro Criptológico Nacional) en la que podemos encontrar las vulnerabilidades y amenazas que tienen lugar.

Los niveles de amenaza que encontramos en el CCN son los siguientes:

Según el CCN, España se encuentra en el nivel "muy alto" de alerta por posibles amenazas.

Dado que los ordenadores del aula de la Universidad son Windows, he realizado la búsqueda de posibles vulnerabilidades de su fabricante, Microsoft, encontrando numerosas vulnerabilidades, de las cuales, he escogido la primera página.

Los niveles de amenaza que encontramos en el CCN son los siguientes:

Según el CCN, España se encuentra en el nivel "muy alto" de alerta por posibles amenazas.

Dado que los ordenadores del aula de la Universidad son Windows, he realizado la búsqueda de posibles vulnerabilidades de su fabricante, Microsoft, encontrando numerosas vulnerabilidades, de las cuales, he escogido la primera página.

Práctica 4 (Tema 8)

En esta práctica vamos a comprobar cuanta información nos da Security Focus de nuestra vulnerabilidad escogida anteriormente.

Esta página nos analiza la vulnerabilidad como podemos ver a continuación:

Esta página nos analiza la vulnerabilidad como podemos ver a continuación:

En esta página podemos observar la fecha de publicación, la vulnerabilidad, el Bugtraq ID, la clase, aunque desconocida en nuestro caso, si es local y remoto, en este caso, es remoto y no local.

Y como podemos observar, nos ofrece también distintas pestañas:

La última publicación de un CVE es:

Práctica 3 (Tema 8)

Para esta actividad, he seleccionado la vulnerabilidad MS15 - 114 la cual permitía la ejecución remota de código si un usuario abría un archivo diario especialmente diseñado.

Esta actualizacion de seguridad es critica para todas las ediciones compatibles con Windows Vista y Windows 7, y para todas las ediciones no compatibles con Itanium de Windows Server 2008 y Windows Server 2008 R2.

Un atacante que exploto satisfactoriamente la vulnerabilidad podría causar que un código arbitrario se ejecute en el contexto del usuario actual. Si un usuario ha iniciado sesión con derechos de usuario administrativos, un atacante podría tomar el control del sistema afectado. Un atacante podría entonces instalar programas; ver, cambiar o eliminar datos; crear cuentas con derecho de usuario...

Los usuarios cuyas cuentas están configuradas para tener menos derechos de usuario en el sistema podrían verse menos afectados que los usuarios que operan con derechos de usuario administrativo.

El código CVE que tiene esta vulnerabilidad, es el CVE-2015-6097.

El código CVE (Common Vulnerabilities and Ezposures) es una lista de información registrada sobre las vulnerabilidades de seguridad conocidas, en la que cada referencia tiene un numero de identificación único.

Esta actualizacion de seguridad es critica para todas las ediciones compatibles con Windows Vista y Windows 7, y para todas las ediciones no compatibles con Itanium de Windows Server 2008 y Windows Server 2008 R2.

Un atacante que exploto satisfactoriamente la vulnerabilidad podría causar que un código arbitrario se ejecute en el contexto del usuario actual. Si un usuario ha iniciado sesión con derechos de usuario administrativos, un atacante podría tomar el control del sistema afectado. Un atacante podría entonces instalar programas; ver, cambiar o eliminar datos; crear cuentas con derecho de usuario...

Los usuarios cuyas cuentas están configuradas para tener menos derechos de usuario en el sistema podrían verse menos afectados que los usuarios que operan con derechos de usuario administrativo.

El código CVE que tiene esta vulnerabilidad, es el CVE-2015-6097.

El código CVE (Common Vulnerabilities and Ezposures) es una lista de información registrada sobre las vulnerabilidades de seguridad conocidas, en la que cada referencia tiene un numero de identificación único.

Suscribirse a:

Comentarios (Atom)